尊敬的用户,您好:

对于近期CNVD曝出Apache Tomcat重大安全漏洞,公司安全部门第一时间对网站群系统以及所有子系统进行了安全评估,得出如下结论:

该漏洞是由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。网站群系统虽然涉及到相关AJP服务,但是该服务仅供本机调用(127.0.0.1),8009端口也仅仅对本机开放,所以该漏洞无法被攻击者利用,因此CNVD官方曝出的Apache Tomcat重大安全漏洞,当前对网站群系统没有影响,请各位用户放心使用。

网站群安全服务团队将密切关注该漏洞的最新进展,时刻为系统安全运行保驾护航!特此通告!

附录:

漏洞详情:

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

漏洞自测:

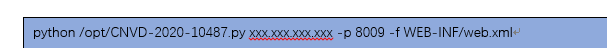

在python环境下面运行脚本,将脚本上传/opt目录下,执行命令如下:

安全建议:

l 在防火墙层面禁用AJP协议端口(默认为8009),阻止该漏洞被利用。

l Tomcat配置安全加固,为AJP Connector配置secret来设置AJP协议的认证凭证。

l 在不影响系统正常运行的情况下,升级Tomcat的版本,可以彻底修复此漏洞。

![]() Webplus网站群系统关于Apache Tomcat 文件包含漏洞的通告.docx

Webplus网站群系统关于Apache Tomcat 文件包含漏洞的通告.docx